自分自身は何の気なく使用しているパソコンでも、脆弱な状態で使用しているとハッカーの身代わりとして攻撃者となってしまう可能性があります。このような攻撃方法を「踏み台攻撃」と呼んでいますが、対策できないものではありません。

本記事では、踏み台攻撃の概要や仕組み、代表的な手口と利用されないための対策を解説します。自身のパソコンが無意識に攻撃する側にならないためにも、本記事を参考に対策を立てましょう。

目次

[ 開く ]

[ 閉じる ]

踏み台攻撃とは

踏み台攻撃とは、攻撃対象ではない第三者のサーバーやパソコンを遠隔操作し、サイバー攻撃などをさせる手法を言います。ソフトウェアの脆弱性やセキュリティホールを突いてマルウェア感染をさせたり、IDやパスワードを奪い取ったりしたのち、別のサーバーやパソコンに攻撃するのです。

比較的古い手法ではあるものの現在でも報告例があり、発生すると真犯人が突き止めにくい性質を持っています。そのため、現在でも多用されているサイバー攻撃でもあるのです。

代表的なものにはDDoS攻撃やサプライチェーン攻撃があります。また、後述したとおり実際の攻撃とは関係のない第三者を経由して被害を与えるため、攻撃者の身元が隠蔽できるなどの特徴がある厄介な攻撃方法でもあります。

踏み台攻撃の仕組み

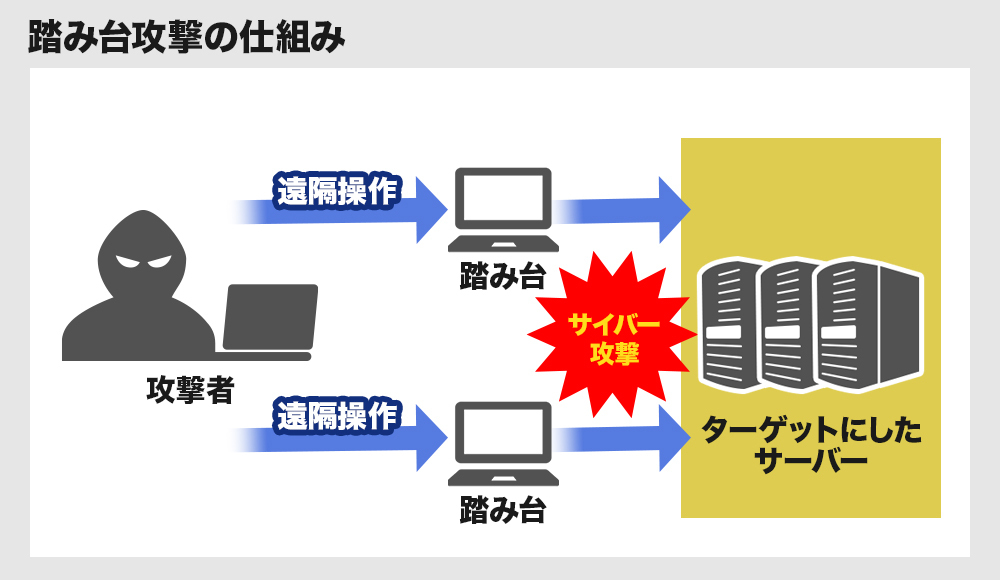

踏み台攻撃の仕組みについて、詳しく見ていきましょう。以下の図をご覧ください。

攻撃者は直接ターゲットに攻撃をするのではなく、まずは踏み台となるパソコンやサーバーへ侵入します。侵入する際はシステムの脆弱性やセキュリティホールを狙い、マルウェアをはじめとするウイルスに感染させることから始まります。この時踏み台として狙われやすいのは中小企業です。セキュリティ対策が大手企業よりも比較的甘いことが原因とされています。

感染後は踏み台となったサーバーやパソコンに遠隔で指示を出し、標的を攻撃します。このように実際の攻撃者と攻撃の指示を出している人物が踏み台で隔てられているため、真の攻撃者が割り出しにくいという特徴があるのです。非常に厄介なサイバー攻撃であるため、中小企業もサイバー攻撃に対するリテラシーを高めておく必要があるでしょう。

踏み台攻撃に利用されるリスク

仮に自社サイトが踏み台攻撃に利用されると、以下のようなリスクを負う可能性があります。

- 社会的信用を損なう恐れがある

- 賠償責任を負う可能性がある

踏み台攻撃に直接社員や関係者が加担していなかったとしても、上記のリスクを負う可能性は十分に考えられます。踏み台に利用されてしまうということは、企業としてセキュリティ対策が甘いことを世間に露呈させてしまうことと同義です。そのため、社会的信用に影響を及ぼすのは避けられないでしょう。

また、同じ理由から真犯人が特定できたとしても賠償責任を負う可能性も考えられます。攻撃者が特定できたとしても、踏み台にされた企業に責任がないわけではないと判断されると、賠償責任の対象となるでしょう。サイトを保有しているのであれば、企業の大きさを問わず踏み台攻撃に利用されないための対策は必須です。

踏み台攻撃の主な手口

踏み台攻撃の手口は「踏み台攻撃の仕組み」で解説したとおり、標的にDDoS攻撃やサプライチェーン攻撃を仕掛けるために、踏み台にするパソコンやサーバーの乗っ取りを行う段階が必ず発生します。乗っ取りの際には、主にIDやパスワードを窃取する方法とマルウェアに感染させる方法があります。それぞれ詳しく見てみましょう。

IDやパスワードを窃取する

攻撃者が踏み台にするパソコンやサーバーを乗っ取るための手口として、踏み台として利用するサーバーやパソコンのIDやパスワードを窃取する方法があります。パスワードを総当たり方式で探すブルートフォース攻撃と、辞書にある単語を隅から隅まで入力する辞書攻撃の2種類です。ヒットすればいとも簡単にIDやパスワードを突破されてしまいます。

対策としては、定期的にIDやパスワードを変更する方法があります。どちらか片方だけでもいいので変更する癖をつけておくと、窃取されるリスクが低くなります。また、新パスワードを設定する際には特定されやすい単語の仕様を避けるほか、大文字小文字や数字・記号を混ぜ合わせるようにするとよいでしょう。

マルウェアに感染させる

マルウェア感染で踏み台となるサーバーやパソコンに侵入する方法があります。感染すると攻撃者によって遠隔操作ができるようになってしまい、悪意ある攻撃をされてしまう可能性があります。

マルウェアに感染すると動作が遅くなるなどの症状が見られるものの非常に分かりにくく、気が付かないまま使用してしまっているケースも少なくありません。また、遠隔操作はバックグラウンドで実行されるため、実際に攻撃している際も分からないという点があります。

代表的な対策方法として、不審なメールを開かない、フリーソフトをダウンロードしないなどがあるでしょう。二次感染を防ぐため、第三者や共有の周辺機器を接続しないようにするのもひとつの方法です。

踏み台攻撃の過去事例

踏み台攻撃は、インターネット初期から存在している古典的な攻撃方法であるにも関わらず、現代でも被害は世界中で報告されている状況です。なかには大きな被害につながった踏み台攻撃も報告されており、まだまだ現役で採用されていることがわかります。本章では、国内と海外で起きた代表的な踏み台攻撃の事例を解説します。

国内で起きた踏み台攻撃

2019年6月中旬ごろに、国内で大規模な被害に発展した踏み台攻撃があります。DDoS攻撃で、被害者は個人・法人を問わないものでした。

MIRAIボットの特徴を持つウイルスを原因としており、IoT機器の脆弱性を突いて感染。感染したIoT機器からさらに別の、同じ脆弱性を持つIoT機器へと感染が拡大しました。結果として該当のIoT機器からのアクセスが増加し、DDoS攻撃と判断されたのです。

原因としてはIoT機器を使っている認識やインターネットにつながっている認識が被害者の間で薄かったために対策を怠った点が指摘されています。これに対して、開発者側は脆弱性解消のほかにソフトウェアサポート期間を明確化するなど対策を講じました。また、被害者に対しても被害の予防を訴えるとともに、情報リテラシーの向上やIoT機器の使用方法について指導が行われています。

海外で起きた踏み台攻撃

海外で起きた者でも大規模な被害をもたらした踏み台攻撃があります。原因は国内の事例と同じくMIRAIと呼ばれるウイルスで、2016年10月にアメリカのDyn社のサービスを標的として発生したDDoS攻撃でした。

とある電子機器メーカーの防犯カメラやIPカメラの脆弱性を悪用した手法で、TwitterやSpotifyなどの大手サイトが約6時間にわたってアクセスしにくくなる事象が発生。大きな被害を発生させました。

この事件で踏み台にされた電子機器は、いずれも工場出荷時のIDやパスワードをそのまま採用していたため感染したのではないかとされています。初期設定のままにしていると、同じ脆弱性を抱えていると判断され、踏み台攻撃の踏み台にされてしまう可能性があるため注意しなければなりません。

ほかにも交通機関を攻撃する事例なども報告されているのが踏み台攻撃の特徴です。100%防止できる方法はないものの、社会通念上十分と言われる対策を講じる必要はあるでしょう。

踏み台攻撃に利用されないための対策

踏み台攻撃に利用されないためには、何らかの形で対策を講じておく必要がありません。100%防止できるわけではないものの、踏み台攻撃に利用されるリスクを抑えられることは事実です。具体的には、以下の対策が効果的であるとされています。

- IDやパスワードを定期的に変更する

- セキュリティ対策ソフトを導入する

- UTMを導入する

- 不審なメールやサイトを開かない

- 攻撃者の追跡を可能にしておく

それぞれ詳しく見てみましょう。

IDやパスワードを定期的に変更する

IDやパスワードを定期的に変更すると、セキュリティ対策に有効とされています。IPA(情報処理推進機構)によって推奨される条件としては以下の通りです。

- 最低8文字以上

- 複雑なもの

- 他のパスワードなどを使い回していないもの

また、大小を使い分けたアルファベットと数字や記号を組み合わせる必要もあるとされています。変更の頻度は月に1回とされているため、忘れずに変更するようにしましょう。

セキュリティ対策ソフトを導入する

セキュリティ対策ソフトを導入しておくと、踏み台攻撃で使用されるマルウェアにいち早く気が付けるようになります。必ずではありませんが、多くの場合は早期発見に至ることもあり、脆弱性のカバーもできるため導入して損はありません。

すでに導入している場合は、現在使用しているセキュリティ対策ソフトを最新版にアップデートしてください。

UTMを導入する

UTM(Unified Threat Management)とは統合脅威管理と呼ばれるものです。複雑な手段で防御構造を多層化するため、踏み台攻撃対策に有効な対策とされています。ウイルス対策ソフトだけではカバーできない脅威に対して有効に働くのも特徴です。

UTMでは、不正な通信を検知して通信を遮断できます。遠隔操作で攻撃を行う踏み台攻撃に対して相性がいいため、ぜひ導入したい施策です。

不審なメールやサイトを開かない

不審なメールやサイトを開かないことも、踏み台攻撃阻止に有効な手段です。不審の定義は企業や個人によって異なりますが、差出人が不明なメールなどは開かないようにするなどを徹底しましょう。従業員に対しては、感染した際の被害の深刻さを共有する場を設けるとよいかもしれません。

攻撃者の追跡を可能にしておく

万が一踏み台攻撃の踏み台とされてしまった場合に備えて、追跡を行う機能を有効にするのもよいでしょう。具体的には以下の方法があります。

- 攻撃していることが分かるログを取得して90日間以上保管する

- 踏み台化する攻撃を受けたことが分かるログを取得・保管する

ログとは、アクセス元やIPアドレスなどです。90日以上という日数の根拠については十分な調査ができる日数として推奨されているものです。攻撃者が誰なのかを特定するため、あるいは攻撃先がどこなのかを判断するために必要な材料となるため、追跡は有効にしましょう。

まとめ

踏み台攻撃は特段新しいサイバー攻撃ではありません。しかし、時代が進んだ現在でも踏み台攻撃による被害は報告されており、まだまだ現役で利用される手法であることに変わりはありません。踏み台攻撃の被害者・加害者とならないためにも、社内のセキュリティ対策を万全にしておきましょう。

文責:GMOインターネットグループ株式会社