「GMO Developers」は、GMOインターネットグループが開発者向けの技術情報やイベント情報をお届けするテックブログです。

NEW

INFORMATION

-

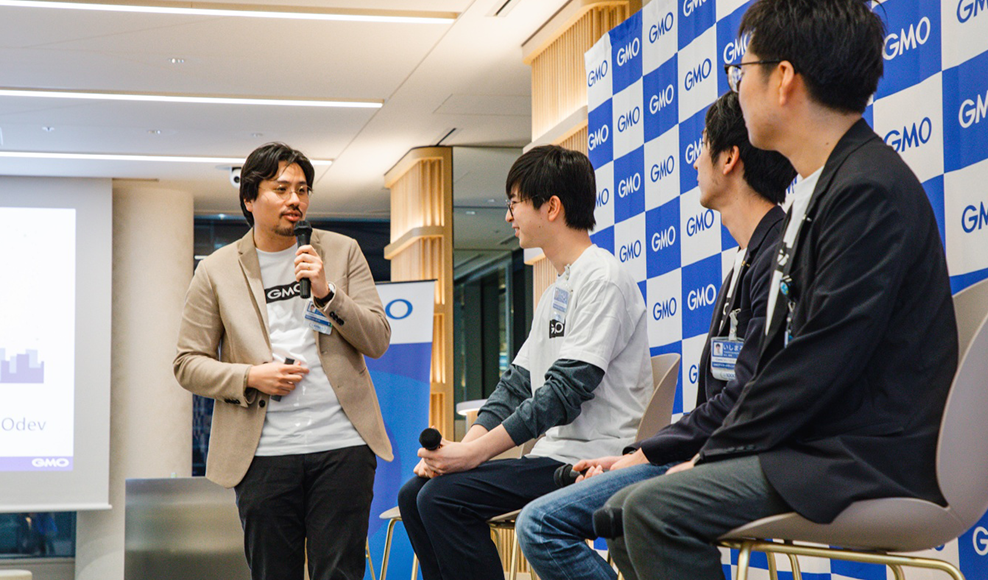

開発者向けイベント

「技術」や「開発組織」をキーワードに、開発者向けの様々な最新情報を発信しています。

-

開発者支援制度

GMOインターネットグループの開発者スキルアップのための制度や開発環境支援の取り組みをご紹介いたします。

CATEGORY

-

技術情報(378)

-

イベント(125)

-

カルチャー(30)