2014年2月12日(水)

モジラ:ルート証明書へのトラストビット設定について

Mozilla製品に組込むルート証明書に対する電子証明書用途制御の仕組み

記事INDEX

モジラの用語集に記載された「証明書の定義」を引用し、モジラ製品での電子証明書利用方法設定に用いられる”トラストビット”についてご紹介します。

Copyright c 2012 What Makes a Good Question by Alan Levine, on Flickr

(原文)Certificate: An electronic document that uses a digital signature to bind a public key and an identity. Certificates are used in three primary functions within Mozilla software : to connect to an SSL-enabled web server or other SSL-enabled servers, to read digitally signed email from another user, to download and execute digitally signed code.

最初の文で、証明書:“公開鍵と身元の紐づけがデジタル署名によって行われた電子的な証書”とあります。次に、モジラソフトウェアにおいて電子証明書は基本的に以下の3つの機能、すなわち(1)SSLが利用可能なウェブサーバへのアクセス(SSL)、(2)電子署名が付与された電子メールのやりとり(S/MIME)、(3)電子署名が付与されたコードのダウンロード及び実行(コード署名)に使われると記されています。

モジラソフトウェアでは、組込まれたルート証明書に紐付くエンドユーザ証明書が上記のどの目的に使用できるかを独自に”トラストビット”のオン/オフを設定することでコントロールしています。

認証局は、モジラ製品へ自社ルート証明書の組込み申請を行う際にこの3つのトラストビットのどれをオンにしたいかも合わせてリクエストします。(厳密にはEV-SSLについても同様の設定の仕組みがあります。)

モジラでは認証局からのルート証明書組込み申請を受け、当該認証局のCP/CPSの精査や指摘事項への対応依頼・確認をモジラフォーラムでのオープンな議論を通じて行い、ルート証明書組込み及びトラストビット設定を承認します。

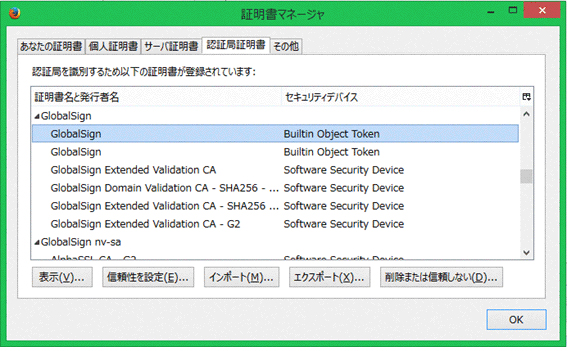

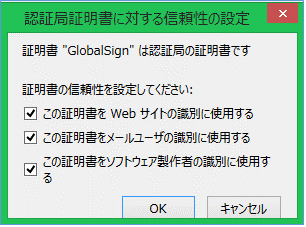

モジラに搭載されているルート証明書(2013年12月時点で約160)のトラストビットを調べたところ60%弱のルート証明書について3つ全てのトラストビットがオンに設定されています。次いでSSLのみオンに設定されているルート証明書が20%弱という状況です。電子証明書の利用が開始された1990年代終わりの頃は認証局が目的毎に別々のルート証明書を作成し組込みをはたらきかける動きもありましたが、現在はひとつのルート証明書で多くのトラストビットをオンに設定しておき、その配下に目的別に下位CAを作ってエンドユーザ証明書を発行する方法が主流と言えます。補足になりますが、このトラストビットのオンオフ設定はルート証明書が組込まれた後から変更申請を行うことが可能です(モジラの判断で変更されることもあり得ます)。また、一般ユーザも、どのトラストビットがオンになっているかを下記操作で確認することができます。

(証明書マネージャにて証明書を選択し、信頼性を設定から確認可能)

GMOグローバルサイン株式会社

GMOグローバルサインは、電子認証サービスが登場し始めた1996年より、ベルギーでのサービス提供を開始。2006年よりGMOインターネットグループにジョインし、電子証明書を発行する認証局として累計150万枚以上の発行実績を持ちます。 パブリックルート認証局として、日本をはじめアメリカ・ヨーロッパ・アジアに拠点を置き、政府レベルのセキュリティをワールドワイドに提供しております。 また、サービス開発を日本国内で行っており、国内はもとより、世界のさまざまなニーズに対応した証明書サービスを展開しております。